Los agujeros negros sorprendentemente masivos en el universo primitivo desafían las teorías cósmicas

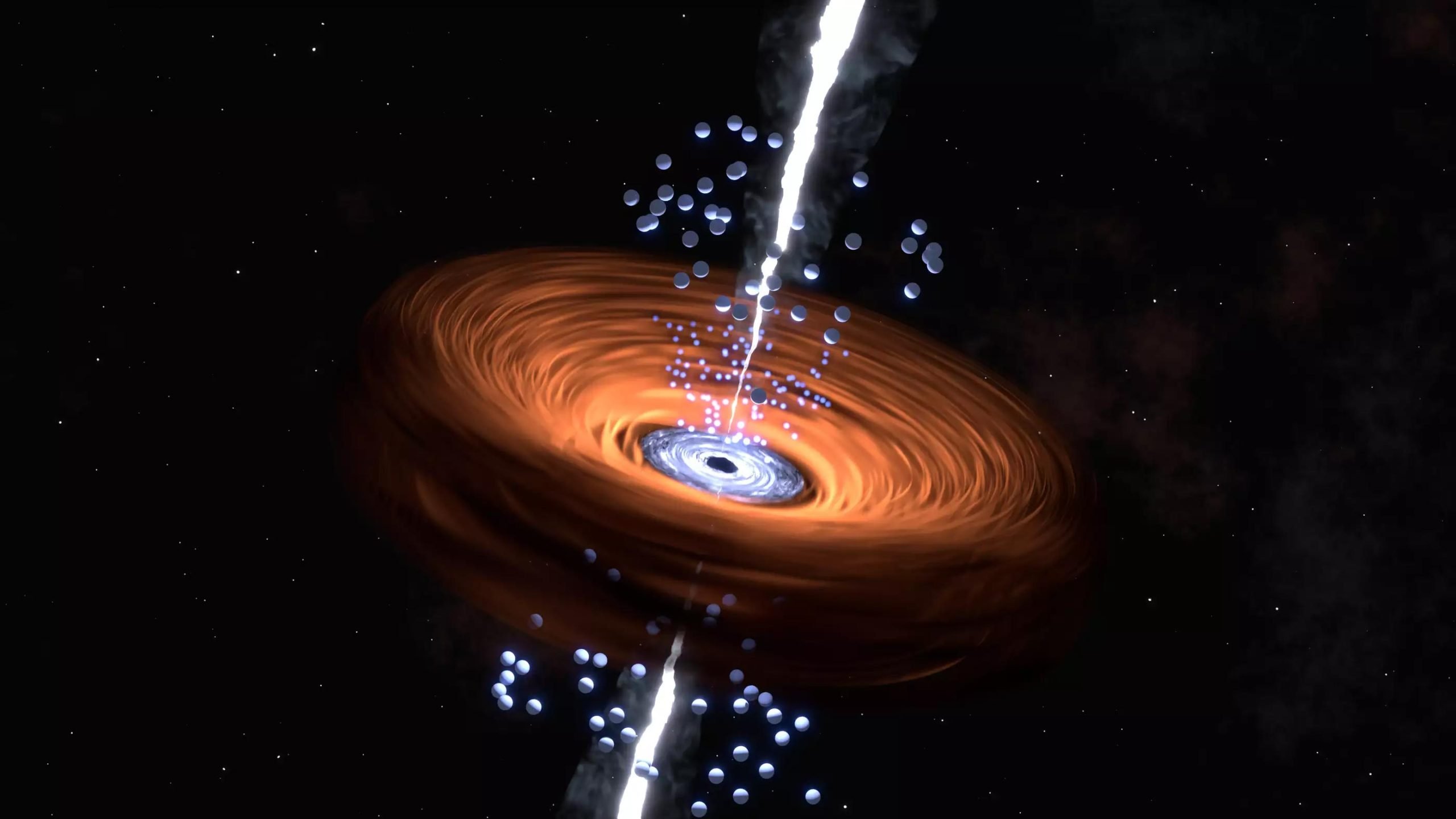

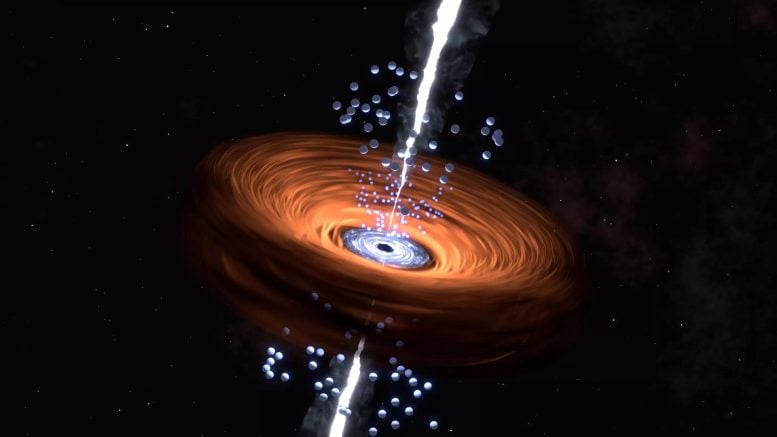

Impresión artística de la brillante región central de un cuásar, una galaxia activa. El agujero negro supermasivo del centro está rodeado por un disco brillante de gas y polvo. El componente de polvo más distante puede oscurecer la vista del interior y brilla predominantemente en el rango del infrarrojo medio, luz que puede ser analizada por el Telescopio Espacial James Webb. Un rayo de partículas de alta energía se dispara al espacio desde las inmediaciones del agujero negro, perpendicular al disco. Crédito: © T. Müller / MPIA

Sorprendentemente poco espectacular: el agujero negro ya pesaba más de mil millones de masas solares en el comienzo del universo, a pesar del apetito promedio.

Al observar las primeras etapas del universo de 13.800 millones de años, el Telescopio espacial James Webb Descubrió una galaxia tal como existía apenas 700 millones de años después Big Bang. Es intrigante cómo el Agujero negro en su centro ya podía pesar mil millones de masas solares cuando el universo aún estaba en su infancia. Las observaciones de James Webb estaban diseñadas para observar más de cerca el mecanismo de alimentación, pero no encontraron nada fuera de lo común. Al parecer, los agujeros negros ya estaban creciendo de forma similar a como lo hacen hoy. Pero el resultado es aún más significativo: puede mostrar que los astrónomos saben menos de lo que pensaban sobre cómo se forman las galaxias. Y, sin embargo, las medidas no decepcionan en absoluto. Por lo contrario.

El misterio de los agujeros negros primitivos

Los primeros mil millones de años de la historia cósmica plantean un desafío: los primeros agujeros negros conocidos en los centros de las galaxias tienen masas sorprendentemente grandes. ¿Cómo se volvieron tan masivos y tan rápido? Las nuevas observaciones aquí descritas proporcionan pruebas sólidas en contra de algunas explicaciones propuestas, en particular en contra de un «modo de alimentación ultraeficaz» para los primeros agujeros negros.

Los límites al crecimiento de los agujeros negros supermasivos

Las estrellas y las galaxias han cambiado enormemente durante los últimos 13.800 millones de años, la vida del Universo. Las galaxias crecieron y adquirieron más masa, ya sea consumiendo el gas circundante o (ocasionalmente) fusionándose entre sí. Durante mucho tiempo, los astrónomos supusieron que los agujeros negros supermasivos en los centros de las galaxias habrían crecido gradualmente junto con las propias galaxias.

Pero el crecimiento de los agujeros negros no puede ser arbitrariamente rápido. La materia que cae en un agujero negro forma un «disco de acreción» giratorio, caliente y brillante. Cuando esto sucede alrededor de un agujero negro supermasivo, el resultado es un núcleo galáctico activo. Los objetos más brillantes, conocidos como quásares, se encuentran entre los objetos astronómicos más brillantes de todo el cosmos. Pero este brillo limita la cantidad de materia que puede caer en el agujero negro: la luz ejerce presión, lo que puede evitar que caiga materia adicional.

¿Cómo es que los agujeros negros se volvieron tan masivos y tan rápido?

Por eso los astrónomos se sorprendieron cuando, durante los últimos veinte años, las observaciones de quásares distantes revelaron agujeros negros muy jóvenes que, sin embargo, alcanzaban masas de hasta 10 mil millones de masas solares. La luz necesita tiempo para viajar desde un objeto distante hasta nosotros, por lo que mirar objetos distantes significa mirar hacia el pasado distante. Vemos los quásares conocidos más distantes tal como eran en una era conocida como «amanecer cósmico», menos de mil millones de años después del Big Bang, cuando se formaron las primeras estrellas y galaxias.

Explicar estos primeros agujeros negros masivos es un desafío considerable para los modelos actuales de evolución de galaxias. ¿Podría ser que los primeros agujeros negros fueran mucho más eficientes a la hora de acumular gas que sus homólogos modernos? ¿O podría la presencia de polvo afectar las estimaciones de la masa de los cuásares de una manera que hiciera que los investigadores sobreestimaran las masas de los primeros agujeros negros? Existen numerosas explicaciones propuestas en este momento, pero ninguna que sea ampliamente aceptada.

Una mirada más cercana al crecimiento inicial del agujero negro

Decidir cuál de las explicaciones (si es que hay alguna) es correcta requiere una imagen de los quásares más completa que la que había estado disponible hasta ahora. Con la llegada del telescopio espacial JWST, específicamente el instrumento de infrarrojo medio del telescopio MIRI, la capacidad de los astrónomos para estudiar quásares distantes dio un gran paso adelante. Para medir espectros de quásares distantes, MIRI es 4.000 veces más sensible que cualquier instrumento anterior.

Instrumentos como MIRI son construidos por consorcios internacionales, en los que científicos, ingenieros y técnicos trabajan juntos. Naturalmente, un consorcio está muy interesado en comprobar si su instrumento funciona tan bien como estaba previsto. A cambio de construir el instrumento, los consorcios suelen recibir una cierta cantidad de tiempo de observación. En 2019, años antes del lanzamiento del JWST, el consorcio europeo MIRI decidió utilizar parte de ese tiempo para observar el que entonces era el cuásar más distante conocido, un objeto que recibe la designación J1120+0641.

Observando uno de los primeros agujeros negros

El análisis de las observaciones fue realizado por la Dra. Sarah Bosman, investigadora postdoctoral en el Instituto Max Planck de Astronomía (MPIA) y miembro del consorcio europeo MIRI. Las contribuciones del MPIA al instrumento MIRI incluyen la construcción de una serie de partes internas importantes. Bosman fue invitado a unirse a la colaboración MIRI específicamente para aportar experiencia sobre cómo utilizar mejor el instrumento para estudiar el Universo temprano, en particular los primeros agujeros negros supermasivos.

Las observaciones se llevaron a cabo en enero de 2023, durante el primer ciclo de observaciones del JWST, y duraron aproximadamente dos horas y media. Constituyen el primer estudio en el infrarrojo medio de un quásar del período del amanecer cósmico, apenas 770 millones de años después del Big Bang (desplazamiento al rojo z=7). La información no proviene de una imagen, sino de un espectro: la descomposición similar a un arco iris de la luz del objeto en componentes de diferentes longitudes de onda.

Seguimiento del polvo y el gas que se mueven rápidamente

La forma general del espectro del infrarrojo medio (“continuo”) codifica las propiedades de un gran toro de polvo que rodea el disco de acreción en los cuásares típicos. Este toro ayuda a guiar la materia hacia el disco de acreción, “alimentando” el agujero negro. La mala noticia para aquellos cuya solución preferida para los primeros agujeros negros masivos reside en modos alternativos rápidos de crecimiento: el toro, y por extensión el mecanismo de alimentación de este antiquísimo quásar, parece ser el mismo que el de sus homólogos más modernos. La única diferencia es una que ningún modelo de rápido crecimiento temprano de los cuásares predijo: una temperatura del polvo ligeramente más alta, alrededor de cien grados Kelvin, más caliente que los 1.300 K encontrados para el polvo más caliente en los cuásares menos distantes.

La parte de longitud de onda más corta del espectro, dominada por las emisiones del propio disco de acreción, muestra que para nosotros, los observadores distantes, la luz del cuásar no se ve atenuada por más polvo de lo habitual. Los argumentos de que tal vez simplemente estamos sobreestimando las masas iniciales de los agujeros negros debido al polvo adicional tampoco son la solución.

Los primeros cuásares “sorprendentemente normales”

La región de línea ancha del cuásar, donde grupos de gas orbitan alrededor del agujero negro a velocidades cercanas a la de la luz, lo que permite deducciones sobre la masa del agujero negro y la densidad e ionización de la materia circundante, también parece normal. En casi todas las propiedades que se pueden deducir del espectro, J1120+0641 no se diferencia de los quásares de épocas posteriores.

“En general, las nuevas observaciones no hacen más que aumentar el misterio: los primeros quásares eran sorprendentemente normales. No importa en qué longitudes de onda los observemos, los quásares son casi idénticos en todas las épocas del Universo”, afirma Bosman. No sólo los propios agujeros negros supermasivos, sino también sus mecanismos de energía aparentemente ya estaban completamente “maduros” cuando el Universo tenía sólo el 5% de su edad actual. Al descartar una serie de soluciones alternativas, los resultados respaldan firmemente la idea de que los agujeros negros supermasivos comenzaron con masas considerables desde el principio, en el lenguaje de la astronomía: que son «primordiales» o «sembrados grandes». Los agujeros negros supermasivos no se formaron a partir de restos de estrellas primitivas, por lo que crecieron masivamente muy rápidamente. Debieron haberse formado temprano con masas iniciales de al menos cien mil masas solares, presumiblemente a través del colapso de enormes nubes de gas.

Referencia: “Un cuásar maduro en el amanecer cósmico revelado por espectroscopía infrarroja de marco de reposo JWST” por Sarah EI Bosman, Javier Álvarez-Márquez, Luis Colina, Fabian Walter, Almudena Alonso-Herrero, Martin J. Ward, Göran Östlin, Thomas R. Greve, Gillian Wright, Arjan Bik, Leindert Boogaard, Karina Caputi, Luca Costantin, Andreas Eckart, Macarena García-Marín, Steven Gillman, Jens Hjorth, Edoardo Iani, Olivier Ilbert, Iris Jermann, Alvaro Labiano, Danial Langeroodi, Florian Peißker, Pierluigi Rinaldi, Martin Topinka, Paul van der Werf, Manuel Güdel, Thomas Henning, Pierre-Olivier Lagage, Tom P. Ray, Ewine F. van Dishoeck y Bart Vandenbussche, 17 de junio de 2024. Naturaleza Astronomía.

DOI: 10.1038/s41550-024-02273-0