¿Puede una tormenta solar desencadenar un colapso global de Internet en la Tierra? Los hechos te impactarán y asombrarán.

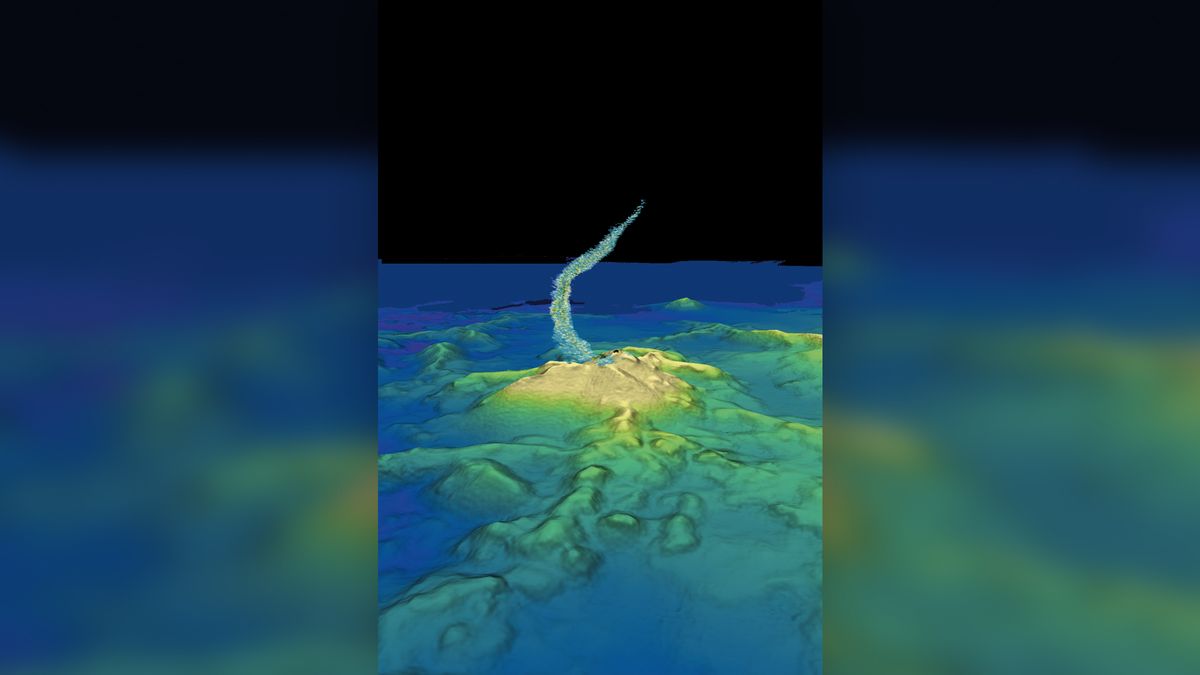

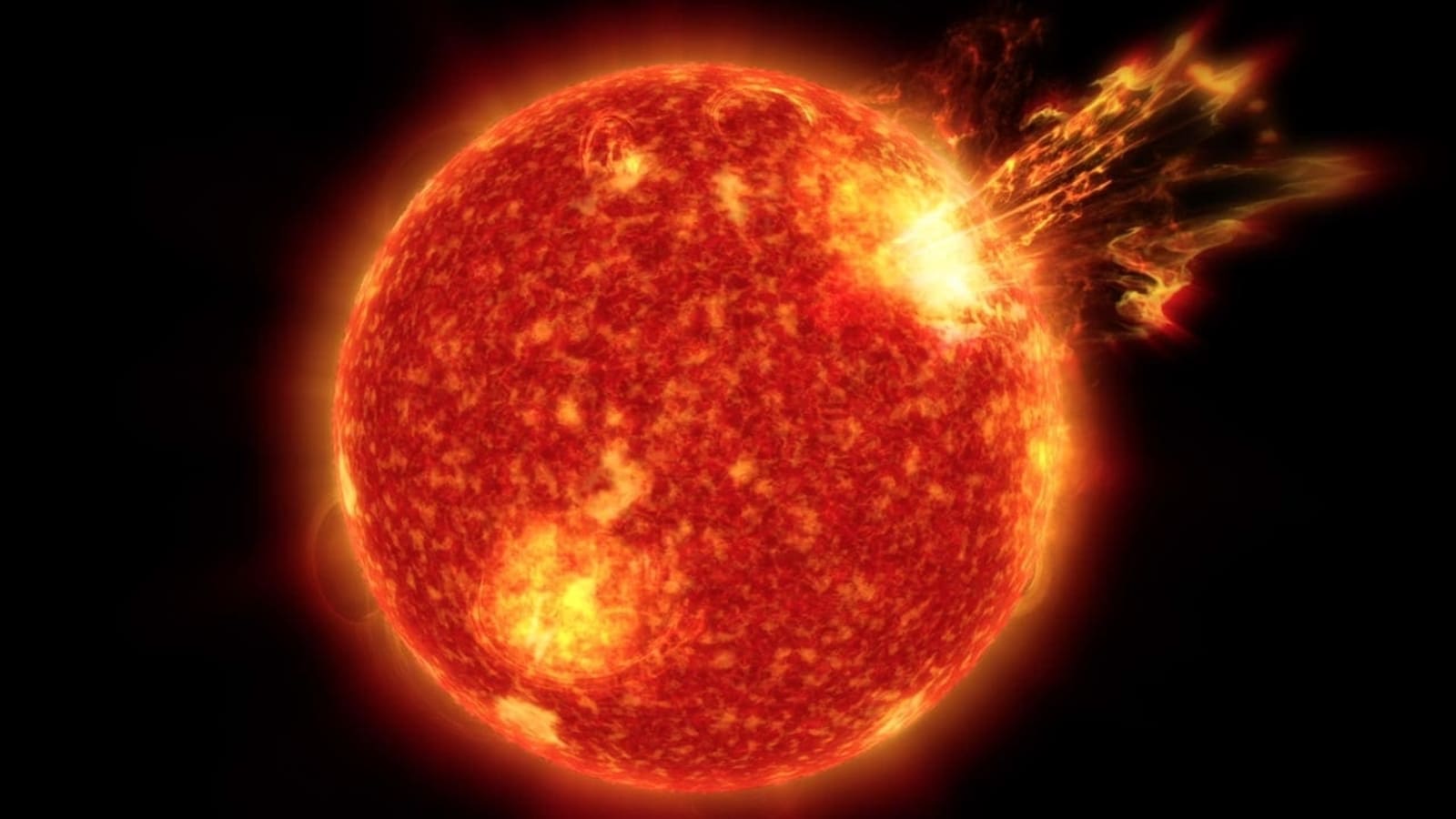

La terrible verdad es que una tormenta solar puede destruir Internet en la Tierra, y no solo durante unas pocas horas o días, sino durante meses, causando estragos y muertes en todo el mundo. Una tormenta solar se refiere a las perturbaciones atmosféricas experimentadas en la Tierra que se originan en el sol, en su mayoría causadas por erupciones solares. Son disparados desde el Sol y golpean cualquier cosa en su camino, incluida la Tierra. Es una poderosa fuente de energía que, al llegar a la atmósfera terrestre, provoca aquí una tormenta geomagnética. Si bien el resultado fascinante es una aurora, lo que podría suceder es que la tormenta magnética destruya los satélites y otros instrumentos delicados en los cables submarinos que transportan Internet en el mundo, dijo Sangeetha Abdu Jyothi, de la Universidad de California, Irvine. Los cables submarinos están más amenazados que los cables terrestres. Llamó a estas tormentas solares extremas «supertormentas solares». Y si se cortan esos cables submarinos, llevará meses restaurarlos, dejando a todos sin internet.

Durante estas tormentas, un flujo de energía electromagnética se dirige hacia la Tierra, dando como resultado el fenómeno fascinante conocido como Hemisferio Norte del Hemisferio Norte y Aurora Australis del Hemisferio Sur.

Según la NASA, el Sol sigue un ciclo de 11 años en el que se vuelve cada vez más volátil en la mitad de ese período y luego declina gradualmente. A medida que aumenta la volatilidad, las tormentas solares empeoran y se vuelven más poderosas. Si bien su frecuencia e intensidad pueden variar, las tormentas geomagnéticas realmente fuertes pueden provocar interrupciones en las operaciones satelitales, las transmisiones de radio y la conectividad a Internet.

Aunque evitamos por poco una gran tormenta solar en 2012, el último evento significativo de esta escala ocurrió en 1859, llamado evento Carrington. En ese momento, la infraestructura eléctrica y electrónica estaba en sus inicios, e incluso entonces, la tormenta geomagnética era tan poderosa que provocó que las líneas telegráficas dieran descargas eléctricas a los operadores e incluso se incendiaran espontáneamente.=

Sorprendentemente, esta intensa tormenta hizo que las auroras espectaculares fueran visibles en todo el mundo y no solo en los polos.

Si hoy ocurriera una tormenta solar de magnitud similar, podría dañar gravemente la electrónica de los satélites en órbita, lo que provocaría interrupciones en los sistemas cruciales de navegación y comunicación, incluida la sincronización de tiempo GPS basada en Internet. Además, una onda de radiación electromagnética en la atmósfera induciría corrientes masivas en nuestras redes eléctricas, presentando un riesgo de falla del transformador eléctrico y provocando interrupciones prolongadas en la red eléctrica.

También ocurriría una interrupción global de Internet. La preocupación por un posible apocalipsis en Internet revivió especulaciones anteriores de 2021, cuando el científico informático Abdu publicó un informe de investigación sobre la posible ocurrencia de una tormenta solar catastrófica en la próxima década.

La NASA tiene una vigilancia permanente sobre el Sol para advertir sobre la posibilidad de que se forme una tormenta solar de este tipo en el Sol. Esto se hace a través de muchos de sus activos tecnológicos, incluida la sonda solar Parker (PSP): la nave espacial se ha colocado lo más cerca posible del Sol. Esta misión proporcionó información valiosa sobre la atmósfera del Sol.